Gần đây, tôi đã cấu hình và triển khai nhiều Switch Cisco Catalyst 9K series. Thiết kế yêu cầu tính năng stack-wise virtual trên các thiết bị switch dòng 9606 và 9500. Vì vậy, tôi nghĩ rằng tôi sẽ dành một chút thời gian để chia sẻ với mọi người về stack-wise virtual là gì, cách cấu hình nó và một số lưu ý mà tôi đã tìm thấy trong quá trình này.

Stack-wise là gì ?

Hãy bắt đầu với câu hỏi ? stack-wise virtual là gì ?

Tính năng Stacking đã tồn tại rất lâu trong các thiết bị Switch Cisco Catalyst. Bạn có thể thực hiện việc xếp chồng nhiều switch vật lý với nhau nhưng bảng MAC của chúng kết hợp với nhau thành 1 bảng MAC duy nhất. Về mặt logic, chúng là nhiều switch, nhưng với control plane chúng hoạt động như một switch. Vì vậy, toàn bộ switch được điều khiển như một switch duy nhất.

Stack-wise virtual là cách kết nối các thiết bị switch theo kiểu xếp chồng được sử dụng trên dòng switch 3K, 9300 trở lên và một số thiết bị switch dòng 2900. Chú ý: Stack-wise virtual không được nhầm lẫn với Nexus VPC – Sự khác biệt chính ở đây là với Nexus VPC, các thiết bị switch vẫn hoạt động độc lập với nhau từ góc độ control plane và quản lý. Bạn đang quản lý hai switch riêng biệt. Với Stackwise-Virtual và VSS cũ hơn, bạn có hai switch vật lý nhưng bạn đang quản lý một switch duy nhất.

Tại sao sử dụng Stackwise ?

Với Stackwise, chúng ta có thể giải quyết một cặp switch dự phòng như một switch logic duy nhất, thay vì quản lý hai switch riêng biệt. Nếu không sử dụng Stackwise thì sẽ phải chú ý thêm đến Spanning Tree và có thể thêm vào Giao thức dự phòng layer 3 First Hop như VRRP hoặc HSRP.

Yêu cầu Stackwise

Có một số yêu cầu về OS cho Stackwise-Virtual tùy thuộc vào nền tảng phần cứng đang chạy.

- 16.8.1 hoặc mới hơn cung cấp hỗ trợ cho Catalyst 3850XS và tất cả các thiết bị dòng 9500

- 16.9.1 hoặc mới hơn trên dòng Catalyst 9400

- 16.12.1 hoặc mới hơn trên các thiết bị Catalyst 9606 – dual sup – vì vậy chỉ có một card sup cho mỗi khung. Nếu cần quad supervisor sẽ cần IOS-XE 17.2.1 hoặc mới hơn.

Tôi nghĩ điều quan trọng cần bổ sung ở đây là hỗ trợ quad-sup không được tích hợp sẵn cho đến 17.2.1. Nếu dual sup trên mỗi khung và chạy phiên bản iOS previous đến 17.2.1 thì một cards sup trong mỗi chassis sẽ không được sử dụng. cards sup thậm chí sẽ không ở chế độ hot standby. Vì vậy, nếu cards sup trong khung lỗi thì Stackwise sẽ chuyển đổi dự phòng sang khung khác cho đến khi card sup bị lỗi được thay thế. 17.2.1 sẽ sử dụng đầy đủ cả bốn cards supervisor

Cáp

Bạn cũng sẽ cần tạo kết nối giữa các cặp switch. Có hai kết nối cho Switch Virtual Link và hai kết nối cho Dual Active Detection.

Liên kết Switch Virtual link được sử dụng để gửi control plane và data plane giữa hai thiết bị switch. Vì vậy, đây là kết nối tốc độ cao, băng thông lớn. Hình bên dưới các Switch Virtual Links là Cáp quang 40G QSFP.

Các Dual Active Detection links được sử dụng phát hiện lỗi để switch stand by có thể đảm nhận quyền điều khiển, nếu cần. Active Detection links có băng thông thấp hơn, nhưng các liên kết tốc độ cao được sử dụng. Hình bên dưới các liên kết này đang sử dụng kết nối 10G SR SFP + và LC-LC.

Licensing

Không có giấy phép cụ thể nào được yêu cầu cho Stackwise-Virtual. Đây là một tính năng có sẵn

CẬP NHẬT: Hiện có yêu cầu cấp phép Network Advantage trên nền tảng CAT 9K.

Cấu hình

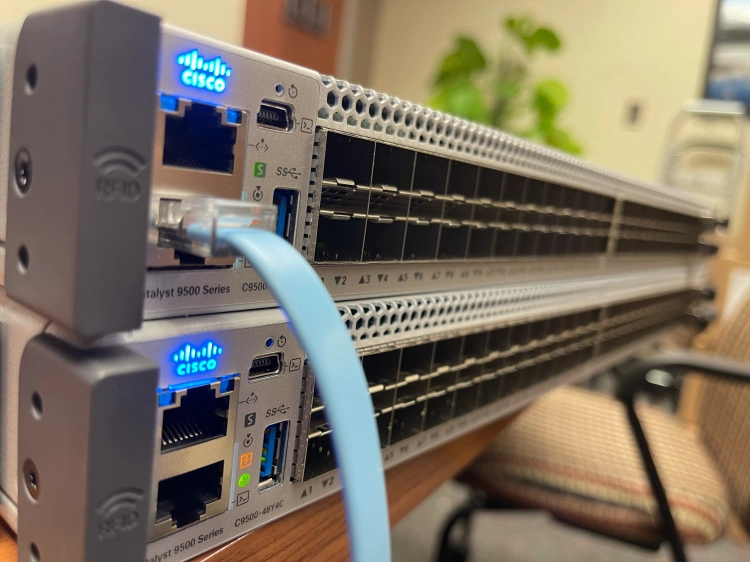

Configure Stack-wise Virtual ! tôi có 2 con Cat 9500.

Trên switch 1:

switch#config t

switch(config)#

switch(config)#stackwise-virtual

Please reload the switch for Stackwise Virtual configuration to take effect

Upon reboot, the config will be part of running config but not part of start up config.

Switch(config-stackwise-virtual)# domain 10

Switch(config-stackwise-virtual)#exit

Switch(config)#interface Hu1/0/51

Switch(config-if)# description STACKWISE-VIRTUAL

Switch(config-if)# stackwise-virtual link 1

WARNING: SVL configuration will be ignored on lower (1G) speed.

WARNING: All the extraneous configurations will be removed for HundredGigE1/0/51 on reboot

INFO: Upon reboot, the config will be part of running config but not part of start up config.

Switch(config-if)#interface Hu1/0/52

Switch(config-if)# description STACKWISE-VIRTUAL

Switch(config-if)# stackwise-virtual link 1

WARNING: SVL configuration will be ignored on lower (1G) speed.

WARNING: All the extraneous configurations will be removed for HundredGigE1/0/52 on reboot

INFO: Upon reboot, the config will be part of running config but not part of start up config.

Switch(config-if)#

Switch(config-if)#interface TwentyFiveGigE1/0/47

Switch(config-if)# description STACKWISE-VIRTUAL

Switch(config-if)# stackwise-virtual dual-active-detection

WARNING: All the extraneous configurations will be removed for TwentyFiveGigE1/0/47 on reboot.

INFO: Upon reboot, the config will be part of running config but not part of start up config.

Switch(config-if)#interface TwentyFiveGigE1/0/48

Switch(config-if)# description STACKWISE-VIRTUAL

Switch(config-if)# stackwise-virtual dual-active-detection

WARNING: All the extraneous configurations will be removed for TwentyFiveGigE1/0/48 on reboot.

INFO: Upon reboot, the config will be part of running config but not part of start up config.

witch(config-if)#^Z

Switch#copy run start

Destination filename [startup-config]?

Building configuration...

[OK]

Switch#reload

Proceed with reload? [confirm]Domain cho switch biết chúng đang ở trong domain nào. Khi hai switch cùng một domain, chúng biết rằng chúng được ghép nối với nhau. Trong cấu hình ví dụ này, domain là 10. Mọi domain có giá trị từ 1 đến 255 đều hợp lệ.

Mô tả cho các port kết nối là không bắt buộc, tôi làm điều đó chỉ vì lợi ích của người vận hành. Tôi là một kỹ sư triển khai nên sau khi hệ thống được triển khai, một nhóm kỹ sư khác sẽ vận hành nó. Tôi muốn gắn nhãn mô tả cho mọi thứ tôi làm để các kỹ sư theo dõi biết đó là gì. Nhưng bạn có thể thấy tôi định cấu hình các port tốc độ nhanh hơn cho Switch Virtual Link và các liên kết tốc độ thấp hơn cho Dual Active Detection links

Hãy chuyển sang Switch 2 !

Các lệnh trên switch 2 và switch 1 sẽ hoàn toàn giống nhau, ngoại trừ tập lệnh đầu tiên.

Switch#switch ren

Switch#switch renumber 2

WARNING: Changing the switch number may result in a configuration change for that switch. The interface configuration associated with the old switch number will remain as a provisioned configuration. New Switch Number will be effective after next reboot. Do you want to continue?[y/n]? [yes]:

Switch#Sau khi khởi động lại, đây sẽ là Switch 2. Trước khi reload, chúng ta cần định cấu hình các port Stackwise giống như chúng ta đã làm trên Switch 1. Đối với Switch 2, tôi sẽ bỏ qua các mô tả vì những port này sẽ không dính vào quá trình reload.

Switch#

Switch#config t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#stackwise-virtual

Please reload the switch for Stackwise Virtual configuration to take effect

Upon reboot, the config will be part of running config but not part of start up config.

Switch(config-stackwise-virtual)#domain 10

Switch(config-stackwise-virtual)#interface Hu1/0/51

Switch(config-if)# stackwise-virtual link 1

WARNING: SVL configuration will be ignored on lower (1G) speed.

WARNING: All the extraneous configurations will be removed for HundredGigE1/0/51 on reboot

INFO: Upon reboot, the config will be part of running config but not part of start up config.

Switch(config-if)#interface Hu1/0/52

Switch(config-if)# stackwise-virtual link 1

WARNING: SVL configuration will be ignored on lower (1G) speed.

WARNING: All the extraneous configurations will be removed for HundredGigE1/0/52 on reboot

INFO: Upon reboot, the config will be part of running config but not part of start up config.

Switch(config-if)#interface TwentyFiveGigE1/0/47

Switch(config-if)# stackwise-virtual dual-active-detection

WARNING: All the extraneous configurations will be removed for TwentyFiveGigE1/0/47 on reboot.

INFO: Upon reboot, the config will be part of running config but not part of start up config.

Switch(config-if)#interface TwentyFiveGigE1/0/48

Switch(config-if)# stackwise-virtual dual-active-detection

WARNING: All the extraneous configurations will be removed for TwentyFiveGigE1/0/48 on reboot.

INFO: Upon reboot, the config will be part of running config but not part of start up config.

Switch(config-if)#exi

Switch(config)#exi

Switch#copy run start

Destination filename [startup-config]?

Building configuration...

[OK]

Switch#reload

Proceed with reload? [confirm]

Khi khởi động lại, một switch sẽ trì hoãn việc khởi động và đợi Switch 2 được phát hiện và tham gia vào stack. Sau khi cả hai switch được khởi động, bạn có thể sử dụng show switch để kiểm tra stack. Bạn có thể thấy HA Sync đang được tiến hành, như sau:

Bạn sẽ không thể sửa đổi cấu hình của switch cho đến khi HA Sync hoàn tất. Sẽ mất một vài phút. Để kiểm tra cấu hình Stackwise, hãy sử dụng show stackwise-virtual

witch#sho switch

Switch/Stack Mac Address : b0c5.3ce8.0001 - Local Mac Address

Mac persistency wait time: Indefinite

H/W Current

Switch# Role Mac Address Priority Version State

-------------------------------------------------------------------------------------

*1 Active b0c5.3ce8.3480 1 V02 Ready

2 Standby b0c5.3ce8.4a60 1 V02 HA sync in progress

Switch#show stackwise-virtual

Switch#sho stackwise-virtual

Stackwise Virtual Configuration:

--------------------------------

Stackwise Virtual : Enabled

Domain Number : 10

Switch Stackwise Virtual Link Ports

------ ---------------------- ------

1 1 HundredGigE1/0/51

HundredGigE1/0/52

2 1 HundredGigE2/0/51

HundredGigE2/0/52

Switch#Bạn sẽ thấy số của port thay đổi. Các port của switch 1 sẽ là 1/0/1 và switch 2 sẽ là 2/0/1. Con số đầu tiên là switch vật lý, vì vậy nếu là 1, chúng tôi đang giải quyết các port của Switch 1, nếu là 2 thì chúng tôi đang giải quyết các port của Switch 2. Số tiếp theo đề cập module, giống như một card có thể lắp vào. Số cuối cùng là số port. Vì vậy, 2/0/35 là port 35 trên Switch 2.

Trên Chassis Platforms

Quy trình tương tự này có thể được sử dụng trên Chassis Platforms Catalyst 9606. Tuy nhiên, khi khởi động lại, bạn sẽ nhận thấy điều gì đó hơi khác một chút trên số port. Các số port sẽ giống như 1/5/0/24 – 1 là Khung, 5 là Card – trên 9606 bạn có thể có 4 card ở các khe 1, 2, 5 và 6, với các khe 3 và 4 được dành riêng cho Supervisor cards – số 0 đề cập đến các module và hiện tại không có mô-đun nào có sẵn cho nền tảng 9606, nhưng điều đó có thể thay đổi và số cuối cùng là số port. Vì vậy, trong ví dụ trước, bạn có Chassis 1, line card là khe cắm 5, module 0 và port là 24.

Cảnh báo

Một số lưu ý quan trọng cần biết:

Port Channels nằm trong khoảng từ 1 – 192 trên dòng switch Cat 9K – điều này không dành riêng cho Stackwise Virtual. Trên các dong switch Catalyst cũ hơn, bạn có thể có 301, 405 hoặc 550. Bạn cần cập nhật cấu hình của mình để đảm bảo các Port Channels của bạn nằm trong phạm vi hợp lệ đó.

Ngoài ra, số Port Channels 127 và 128 được dành riêng cho Stackwise. Vì vậy, nếu bạn hiện đang sử dụng những số đó, bạn sẽ cần sửa đổi cấu hình của mình để sử dụng các Port Channels thay thế.

VLAN 4094 được dành riêng cho Stackwise. Vì vậy, nếu bạn đang sử dụng VLAN đó hiện tại, bạn sẽ cần phải có kế hoạch di chuyển VLAN đó sang một VLAN khác.